web项目如果有上传控件或者富文本编辑器,是极容易被上传webshell木马文件,木马文件运行后,黑客就可以提权拿到你服务器里的更多东西,很容易就造成极大损失。

修复程序的漏洞是一方面,另一方面就从服务器安全配置着手。一个最简单和常用的方法就是将附件上传目录的脚本执行权限取消。

.

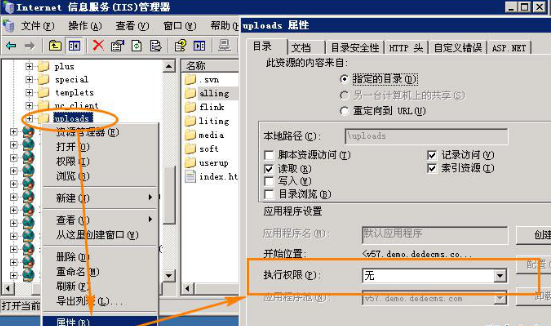

IIS6取消网站目录的脚本执行权限,比较简单,如下图:

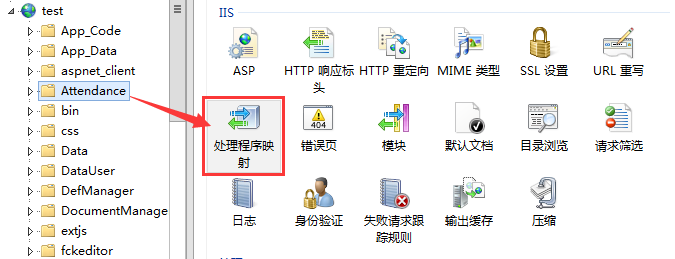

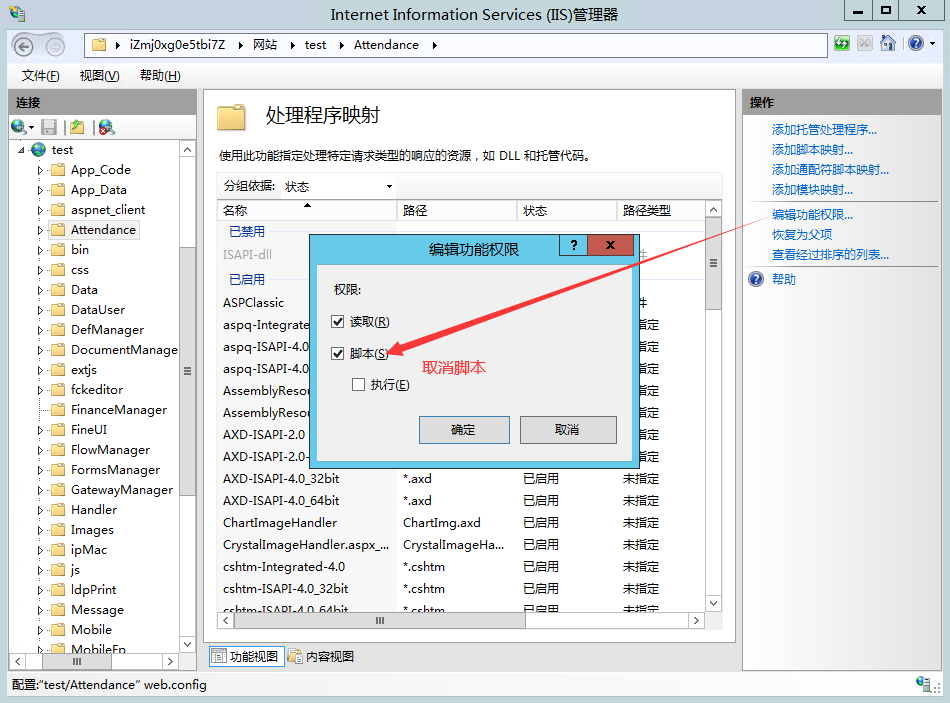

IIS7及以上版本取消目录的脚本执行权限,如下图:

双击“处理程序映射”,然后如下:

有时候设置时会遇到写入失败的情况,解决方法是:

1、有可能是当前目录没有写入权限,添加写入权限即可.

2、你的当前的分区不是ntfs,解决方法,在当前目录手动创建一个web.config文件,文件里的内容:

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<handlers accessPolicy="Read" />

</system.webServer>

</configuration>

说明:<handlers accessPolicy="Read" />就是指读取权限,不影响图片、正常办公文件下载;如果想运行脚本,<handlers accessPolicy="Read,Script" />;如果想执行,<handlers accessPolicy="Read,Execute,Script" />。

实际上,上面通过IIS7的控制面板可视化设置,本质上也是在对应目录下释放一个web.config文件。