鉴权、授权专题之简易鉴权

我记得作为实习生去公司上班的时候,领导就直接让我熟悉注册、登录逻辑!!!emm 用他的话来说就是这部分跟业务关联性不是很大,你先看看。。。登录,注册是跟业务逻辑不咋挂钩,但是对框架得熟悉呀!好吧,自此咱就开始了搬砖路咯~.

安装需要的Nuget包

1System.IdentityModel.Tokens.Jwt

2

3Microsoft.AspNetCore.Authentication

4

5Microsoft.AspNetCore.Authentication.JwtBearer

-

System.IdentityModel.Tokens.Jwt 包含了用于提供创建、序列化、验证Json Web Token的一些类型

-

Microsoft.AspNetCore.Authentication 一个用来各种身份验证中间件的Asp.Net Core的基本类型

-

Microsoft.AspNetCore.Authentication.JwtBearer 这是一个能接受Token的中间件

新建一个基于.Net6 的web api项目

前言

1public interface IAuthenticate

2{

3 string Login(string userName,string password); // 包含一个登录方法

4}

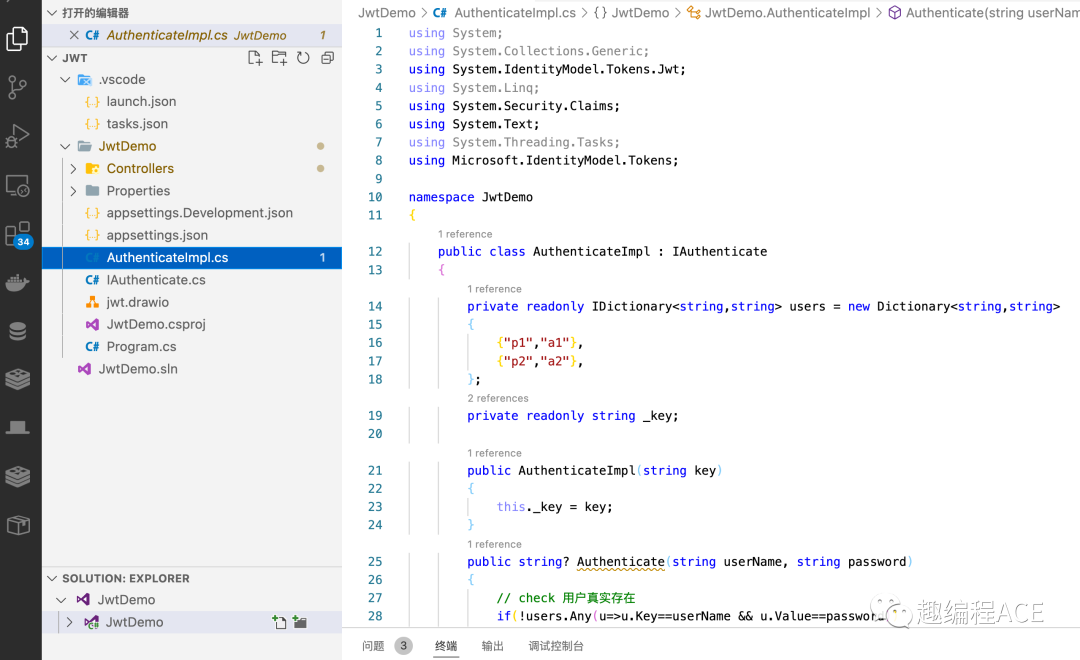

创建一个IAuthenticate的接口,里面包含一个登录方法,接着便创建一个实现类,实现Login方法,与此同时我们需要将这个接口服务在容器里面依赖注入一下。

1public class AuthenticateImpl : IAuthenticate

2{

3 public string Login(string userName, string password)

4 {

5 .....

6 };

7}

1// Program.cs 文件里面依赖注入

2builder.Services.AddSingleton<IAuthenticate>(new AuthenticateImpl(key));

我们知道,在登录逻辑里面,我们需要对传递过来的用户名和密码在数据库里面check一下,只有真真实实存在这个用户,我们才会创建并分发Token。在这里我为了节省代码,模拟一下check逻辑

1private readonly IDictionary<string,string> users = new Dictionary<string,string>

2{

3 {"person1","aaaaa"},

4 {"person2","bbbbb"},

5};

定义一个用户字典,key为用户名,value为密码 ,此处不考虑密码编码加密,一切从简。

接着开始登录验证。。。。

1public string Login(string userName, string password)

2{

3 // check 用户真实存在

4 if(!users.Any(u=>u.Key==userName && u.Value==password))

5 {

6 return null;

7 }

8 // 在验证用户成功后,开始创建Token

9}

创建Token

public string Login(string userName, string password)

2{

3 // check 用户真实存在

4 if(!users.Any(u=>u.Key==userName && u.Value==password))

5 {

6 return null;

7 }

8 // 创建Token

9 var tokenHandle = new JwtSecurityTokenHandler(); // 实例化一个 JwtSecurityTokenHandler 对象

10 var tokenKey = Encoding.ASCII.GetBytes(_key);

11 var tokenDescriptor = new SecurityTokenDescriptor

12 {

13 Subject = new ClaimsIdentity(new Claim[]

14 {

15 new Claim(ClaimTypes.Name,userName)

16 }),

17 Expires = DateTime.UtcNow.AddHours(1),

18 SigningCredentials = new SigningCredentials(

19 new SymmetricSecurityKey(tokenKey),

20 SecurityAlgorithms.HmacSha256Signature)

21 };

22 var token = tokenHandle.CreateToken(tokenDescriptor);

23 return tokenHandle.WriteToken(token);

24}

详解

首先我们需要实例化一个JwtSecurityTokenHandler 对象,这个对象呢提供了创建Token的方法,其中一个就是WriteToken()这个方法,此方法入参是一个SecurityToken对象,那么如何创建这个SecurityToken对象呢?

从上述代码的22行可以看出,利用CreateToken()这个方法可以实现,而这个方法又需要一个SecurityTokenDescriptor对象。所以我们将目光移至11行,自此就是一个生成Token的全部过程。

开启中间件鉴权

1// Asp.net core 内置的鉴权方案

2builder.Services.AddAuthentication(x=>

3{

4 x.DefaultAuthenticateScheme = JwtBearerDefaults.AuthenticationScheme; // 默认是Bearer 方案

5 x.DefaultChallengeScheme = JwtBearerDefaults.AuthenticationScheme;

6}).AddJwtBearer(x=>

7{

8 x.RequireHttpsMetadata =false;

9 x.SaveToken =true;

10 x.TokenValidationParameters = new TokenValidationParameters

11 {

12 ValidateIssuerSigningKey = true,

13 IssuerSigningKey = new SymmetricSecurityKey(Encoding.ASCII.GetBytes(key)),

14 ValidateIssuer = false,

15 ValidateAudience = false

16 };

17});

18

19app.UseAuthentication(); // 使用鉴权

接口访问

我们在Api控制器上加上[Authorize()]特性,这样整个控制器都需要经过token验证,除非接口上面有[AllowAnonymous]特性修饰

1[Authorize()]

2[ApiController]

3[Route("api/[controller]")]

4public class TestJwtController : ControllerBase

5{

6...

7}

对于登录接口

1[AllowAnonymous]

2[HttpPost("login")]

3public IActionResult Login(User user)

4{

5 // 根据用户名和密码,验证用户并生成Token

6 var token =_authenticate.Login(user?.UserName,user?.Password);

7 if(token is null)

8 {

9 return Unauthorized(); // 返回401

10 }

11 return Ok(token); // 返回token 登录成功

12}